Navigating Compliance and Security in Today’s Digital Landscape/আজকের ডিজিটাল ল্যান্ডস্কেপে সম্মতি এবং নিরাপত্তা নেভিগেট করা

Latest News and Blog on Website Design and Bangladesh.

Navigating Compliance and Security in Today’s Digital Landscape/আজকের ডিজিটাল ল্যান্ডস্কেপে সম্মতি এবং নিরাপত্তা নেভিগেট করা

আমরা সবাই ভয়ঙ্কর গল্প শুনেছি—Microsoft, Yahoo, Facebook, Equifax, এবং অন্যান্য বিশাল সংস্থাগুলি উন্নত সাইবার নিরাপত্তা অনুশীলন সত্ত্বেও বড় ডেটা লঙ্ঘনের সম্মুখীন হয়েছে। এই লঙ্ঘনগুলি কোটি কোটি ব্যবহারকারীর ডেটা সাইবার অপরাধীদের কাছে উন্মোচিত করেছে, ব্র্যান্ডের খ্যাতি এবং এই প্রতিষ্ঠানগুলিতে রাখা আস্থা ব্যবহারকারীদের প্রভাবিত করেছে।

আমরা সবাই ভয়ঙ্কর গল্প শুনেছি—Microsoft, Yahoo, Facebook, Equifax, এবং অন্যান্য বিশাল সংস্থাগুলি উন্নত সাইবার নিরাপত্তা অনুশীলন সত্ত্বেও বড় ডেটা লঙ্ঘনের সম্মুখীন হয়েছে। এই লঙ্ঘনগুলি কোটি কোটি ব্যবহারকারীর ডেটা সাইবার অপরাধীদের কাছে উন্মোচিত করেছে, ব্র্যান্ডের খ্যাতি এবং এই প্রতিষ্ঠানগুলিতে রাখা আস্থা ব্যবহারকারীদের প্রভাবিত করেছে।

কোনো নেটওয়ার্কই ঝুঁকিমুক্ত নয়, কিন্তু আপনি যে দেশ এবং শিল্পে পরিষেবা দিচ্ছেন সেখানে সাইবার নিরাপত্তা সম্মতি প্রয়োজনীয়তা মেনে চলতে ব্যর্থ হলে বড় জরিমানা এবং এমনকি ফৌজদারি দায়ও হতে পারে যদি আপনার অনুশীলনগুলিকে অবহেলা বলে মনে করা হয়। তাই সাইবার নিরাপত্তা সম্মতি এত গুরুত্বপূর্ণ।

ব্যবহারকারীরা ঠিকই আশা করে যে ব্যবসাগুলি তাদের ডেটার ভাল স্টুয়ার্ড হবে, এবং সেই নীতিটিকে সমর্থন করার জন্য নিরাপত্তা প্রবিধান স্থাপন করা হয়েছে। এই ব্লগ পোস্টটি আপনাকে অনুগত থাকার এবং আপনার গ্রাহকদের ডেটা সুরক্ষিত রাখতে আপনার প্রচেষ্টায় গাইড করতে সহায়তা করবে।

আউটসোর্সিংয়ে কমপ্লায়েন্স এবং সিকিউরিটি ১০১

আইটি আউটসোর্সিং আধুনিক ব্যবসায়িক বিশ্বে একটি স্থায়ী ফিক্সচার হয়ে উঠেছে, ফরচুন ৫০০ কোম্পানির ৯৯% তাদের সফটওয়্যার ডেভেলপমেন্টের অন্তত কিছু অংশ বিদেশী অংশীদারদের কাছে আউটসোর্স করে। স্বাভাবিকভাবেই, এটি নিরাপত্তা এবং সম্মতি নিয়ে প্রশ্ন তোলে।

সত্যটি হল যে কোনও বাইরের ফার্মের কাছে সফ্টওয়্যার বিকাশের আউটসোর্সিং, সেগুলি রাস্তার ওপারে বা বিশ্বজুড়ে অবস্থিত হোক না কেন, ঝুঁকি তৈরি করে। আপনি যদি সঠিক অংশীদার নির্বাচন করেন তবে এই ঝুঁকিগুলি পরিচালনা করা যায় এবং পুরষ্কারগুলি অনেক, তবে আমরা যদি ঝুঁকির অস্তিত্ব না থাকার ভান করি তবে আমরা প্রত্যাখ্যান করব।

অনেক আউটসোর্সিং অংশীদার কঠোর প্রোটোকল এবং সাইবার নিরাপত্তার সর্বোত্তম অনুশীলনগুলি অনুসরণ করে, তবে তাদের সঠিকভাবে পরীক্ষা করা এবং আপনি যে দেশ, অঞ্চল এবং শিল্পগুলিতে পরিষেবা প্রদান করেন সেখানে তারা সম্মতির প্রয়োজনীয়তা বোঝেন তা নিশ্চিত করা গুরুত্বপূর্ণ।

একটি নতুন সফ্টওয়্যার ডেভেলপমেন্ট আউটসোর্সিং ফার্মের কর্মীদের মধ্যে চমৎকার ডেভেলপার এবং প্রজেক্ট ম্যানেজার থাকতে পারে, কিন্তু আপনার ক্ষেত্রে প্রমাণিত অভিজ্ঞতা ছাড়া, তারা আপনার মুখোমুখি হওয়া মূল সম্মতি এবং নিরাপত্তা চ্যালেঞ্জগুলি সত্যিই বোঝে কিনা তা জানা কঠিন।

ভুল আউটসোর্সিং অংশীদার নির্বাচন করা নিরাপত্তা এবং সম্মতি ঝুঁকির কারণ হতে পারে:

- বাজে যোগাযোগ

- সংবেদনশীল তথ্য পরিচালনার জন্য নিম্নমানের প্রোটোকল

- দুর্বল সাইবার নিরাপত্তা অনুশীলন

- আপনার দেশে এবং/অথবা শিল্পের নিয়ম ও প্রবিধানের বিষয়ে অনভিজ্ঞতা বা জ্ঞানের অভাব

এমনকি আপনি একজন বেঈমান আউটসোর্সিং অংশীদারের মুখোমুখি হতে পারেন যিনি আপনার ডেটা ইচ্ছাকৃতভাবে আপস করেন—কিন্তু আপনি যদি ১০+ বছর ধরে ব্যবসায় রয়েছে এমন একটি অভিজ্ঞ ফার্ম বেছে নেন তবে এটি খুবই অসম্ভাব্য। আপনি যদি একজন রুকির সাথে যান তবে এটি আরও উদ্বেগের বিষয়।

আপনাকে আউটসোর্সিং থেকে দূরে রাখার জন্য আমরা এর কোনোটি উল্লেখ করি না। সর্বোপরি, আমরা একটি আইটি আউটসোর্সিং ফার্ম যা আমাদের ক্লায়েন্টদের প্রায় এক চতুর্থাংশ শতাব্দী ধরে কোনো ঘটনা ছাড়াই সেবা দিয়ে আসছে। আমরা শুধু মনে করি একজন অংশীদার বেছে নেওয়ার আগে যেকোন এবং সমস্ত সম্ভাব্য ঝুঁকি বোঝা গুরুত্বপূর্ণ।

আপনার আইটি চাহিদাগুলি পরিচালনা করার জন্য বাইরের সহায়তা চাওয়ার সময় সাধারণ সম্মতি এবং সুরক্ষা উদ্বেগ এবং সেই ঝুঁকিগুলি হ্রাস করার জন্য সর্বোত্তম অনুশীলন সম্পর্কে জানতে পড়ুন।

পরিচালনার জন্য মূল সম্মতি এবং নিরাপত্তা উদ্বেগ

নিরাপত্তার প্রয়োজনীয়তা এক শিল্প থেকে অন্য শিল্পে ভিন্ন, এবং বিভিন্ন অঞ্চল ও দেশ জুড়ে মূল শিল্পগুলিতে সেই চ্যালেঞ্জগুলি মোকাবেলার জন্য সরকারী প্রবিধান বিদ্যমান।

উদাহরণস্বরূপ, মার্কিন যুক্তরাষ্ট্রে পরিচালিত স্বাস্থ্যসেবা সংস্থাগুলি হেলথ ইন্স্যুরেন্স পোর্টেবিলিটি অ্যান্ড অ্যাকাউন্টেবিলিটি অ্যাক্ট (HIPAA) দ্বারা আবদ্ধ, যা রোগীর গোপনীয়তাকে অগ্রাধিকার দেয়। ইউরোপীয় ইউনিয়ন জেনারেল ডেটা প্রোটেকশন রেগুলেশন (GDPR) পাস করার সময় আরেকটি বড় নিয়ন্ত্রক পদক্ষেপের ঘটনা ঘটে, যা EU-এর মধ্যে বসবাসকারী ক্লায়েন্ট বা সম্ভাব্যদের কাছে ডেটা সংগ্রহ বা ইমেল বিতরণকারীকে প্রভাবিত করে।

এমন একজন অংশীদার বেছে নেওয়া অত্যাবশ্যক যার প্রয়োজনীয়তার সাথে খাপ খাইয়ে নেওয়ার অভিজ্ঞতা আছে এবং আপনার শিল্পের চাহিদা সম্পর্কে জানতে ইচ্ছুক। এখানে কয়েকটি সাধারণ থিম রয়েছে যা এই প্রবিধানগুলি স্পর্শ করে। নিশ্চিত হন যে কোনও সম্ভাব্য অংশীদার তাদের কীভাবে মোকাবেলা করবেন তা বোঝেন।

ডেটা সুরক্ষা এবং গোপনীয়তা

গ্রাহকের ডেটা সুরক্ষিত করা সাইবার নিরাপত্তার মূল বিষয় এবং এটি জিডিপিআর এবং অন্যান্য ডেটা সুরক্ষা প্রয়োজনীয়তার সারাংশ। আপনার গ্রাহকদের ডেটা সুরক্ষিত রাখা অনেক বিচারব্যবস্থায় শুধুমাত্র একটি আইনি প্রয়োজনীয়তা নয়, এটি একটি ব্যবসা চালানোর একমাত্র নৈতিক উপায়।

ডেটা সুরক্ষা এবং গোপনীয়তা মানে:

- আপনার গ্রাহকদের পাসওয়ার্ড, ক্রেডিট কার্ডের তথ্য এবং যেকোনো ব্যক্তিগত ডেটা (যেমন স্বাস্থ্য রেকর্ড) বাহ্যিক হুমকি এবং অভ্যন্তরীণ কর্মচারী উভয়ের হাত থেকে নিরাপদ রাখা যাদের ডেটার দিকে কোন ব্যবসা নেই।

- আপনার সিস্টেমের অখণ্ডতা সুরক্ষিত করতে সঠিক রেকর্ড-কিপিং

- দায়বদ্ধতা সিস্টেম যা গ্রাহকের গোপনীয়তা বজায় রাখার জন্য কে দায়ী তা স্পষ্টভাবে সনাক্ত করে

- এক্সপোজার ঝুঁকি কমাতে ডেটা মিনিমাইজেশন

- ডেটা ক্ষতির ঝুঁকি কমাতে সঠিক ব্যাকআপ

- আপনার প্রতিষ্ঠানের আর সঞ্চয় করার প্রয়োজন নেই এমন ডেটা নিয়মিত পরিস্কার করা

এটি কেবল পৃষ্ঠটি স্ক্র্যাচ করে, তবে এটি একটি ভাল শুরু। যে কোনো সময় আপনি বাইরের অংশীদারের সাথে কাজ করেন, নিশ্চিত করুন যে উপরে তালিকাভুক্ত আইটেমগুলি সহ ডেটা গোপনীয়তা এবং সুরক্ষা পরিচালনা করার জন্য তাদের কাছে সিস্টেম রয়েছে।

বুদ্ধিবৃত্তিক সম্পত্তি (আইপি) সুরক্ষা

আপনার কোম্পানীর এবং আপনার ক্লায়েন্টদের বুদ্ধিবৃত্তিক সম্পত্তি উভয়ের সুরক্ষা নিরাপত্তা এবং সম্মতির একটি গুরুত্বপূর্ণ উপাদান। অবহেলার সাথে আইপি প্রকাশ করা গুরুতর ব্যবসা এবং আইনি পরিণতি হতে পারে।

একজন বহিরাগতের সাথে কাজ করার সময়, আপনার কোম্পানি এবং আপনার ক্লায়েন্টদের আইপি সহ সমস্ত সংবেদনশীল ডেটা সুরক্ষিত করার জন্য তারা প্রতিষ্ঠিত প্রোটোকল অনুসরণ করে তা নিশ্চিত করুন। বলা বাহুল্য, আপনি নিশ্চিত হতে চাইবেন যে তারা আইনত বাধ্যতামূলক অ-প্রকাশনা চুক্তিতে স্বাক্ষর করেছে।

নিয়ন্ত্রক আনুগত্য

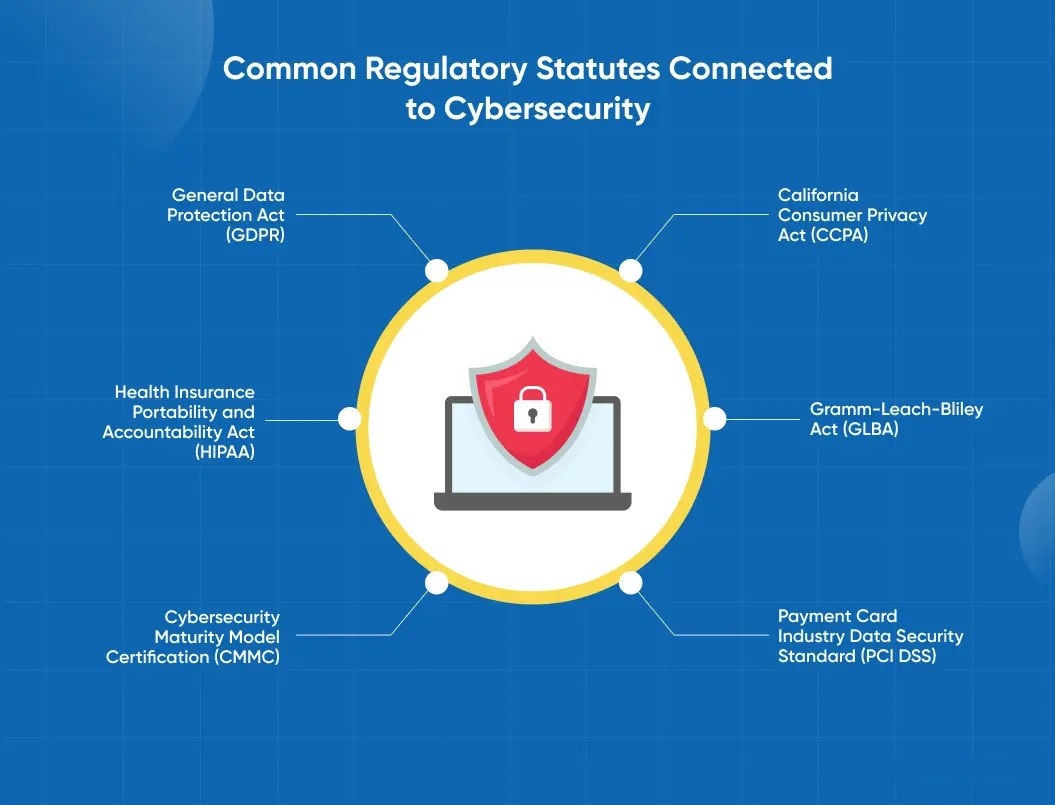

আমরা উপরে উল্লিখিত হিসাবে, পৃথিবী বিভিন্ন অঞ্চল এবং শিল্পকে প্রভাবিত করে এমন নিয়ন্ত্রক প্রয়োজনীয়তা দিয়ে পূর্ণ। এখানে সাইবার নিরাপত্তার সাথে সংযুক্ত সাধারণ নিয়ন্ত্রক বিধিগুলির কিছু উদাহরণ রয়েছে, তবে এটি কোনওভাবেই একটি বিস্তৃত তালিকা নয়।

- জেনারেল ডেটা প্রোটেকশন অ্যাক্ট (GDPR): গ্রাহকের ডেটা সুরক্ষিত করার বিষয়ে কাজ করে এবং যারা EU-র বাসিন্দাদের ডেটা পরিচালনা করে তাদের প্রভাবিত করে।

- ক্যালিফোর্নিয়া কনজিউমার প্রাইভেসি অ্যাক্ট (CCPA): গ্রাহকের ডেটা সুরক্ষিত করে এবং যে কেউ ক্যালিফোর্নিয়ার বাসিন্দাদের ডেটা নিয়ে কাজ করে তাকে প্রভাবিত করে।

- হেলথ ইন্স্যুরেন্স পোর্টেবিলিটি অ্যান্ড অ্যাকাউন্টেবিলিটি অ্যাক্ট (HIPAA): মার্কিন নাগরিক এবং বাসিন্দাদের মেডিকেল ডেটা পরিচালনা করে এমন কাউকে প্রভাবিত করে।

- গ্রাম-লিচ-ব্লিলি অ্যাক্ট (GLBA): মার্কিন যুক্তরাষ্ট্রের মধ্যে আর্থিক প্রতিষ্ঠানগুলির জন্য ডেটা পরিচালনা নিয়ন্ত্রণ করে।

- সাইবারসিকিউরিটি ম্যাচিউরিটি মডেল সার্টিফিকেশন (সিএমএমসি): মার্কিন যুক্তরাষ্ট্রের মধ্যে প্রতিরক্ষা ঠিকাদারদের প্রভাবিত করে, জাতীয় নিরাপত্তা স্বার্থ রক্ষার জন্য ডেটা সুরক্ষার কঠোর আনুগত্য প্রয়োজন।

- পেমেন্ট কার্ড ইন্ডাস্ট্রি ডেটা সিকিউরিটি স্ট্যান্ডার্ড (পিসিআই ডিএসএস): ইকমার্স খুচরা বিক্রেতাদের এবং মার্কিন যুক্তরাষ্ট্রের মধ্যে ক্রেডিট কার্ড লেনদেন পরিচালনা করে এমন কাউকে প্রভাবিত করে

নিরাপত্তা ঝুঁকি প্রশমিত করার জন্য ১০ সর্বোত্তম অনুশীলন

নিরাপত্তা লঙ্ঘনের ঝুঁকি কমাতে এবং আপনার শিল্প এবং আপনি যে অঞ্চলে পরিবেশন করেন তার উপর ভিত্তি করে মেনে চলতে আপনি কী করতে পারেন? যদিও কোন গ্যারান্টি নেই, নিম্নলিখিত 10টি সর্বোত্তম অনুশীলন আপনাকে আউটসোর্সিং পার্টনারের সাথে কাজ করার সময় ঝুঁকি কমাতে সাহায্য করবে।

Vet সম্ভাব্য বিক্রেতাদের

একটি আউটসোর্সিং ফার্মের সাথে কাজ করার সময় আপনি সবচেয়ে গুরুত্বপূর্ণ পদক্ষেপ নিতে পারেন, তারা যেখানেই থাকুক না কেন, সম্ভাব্য বিক্রেতাদের পুঙ্খানুপুঙ্খভাবে মূল্যায়ন করা।

গোপনীয়তা বজায় রাখার জন্য শক্তিশালী ট্র্যাক রেকর্ড এবং দৃঢ় প্রক্রিয়া সহ প্রচুর উচ্চ পেশাদার আউটসোর্সিং ফার্ম রয়েছে, তবে আপনাকে অযোগ্য বা বেঈমান ফার্মগুলি থেকে তাদের আলাদা করতে হবে। একজন বিক্রেতার মধ্যে আপনাকে যা খুঁজতে হবে তা এখানে।

একটি আউটসোর্সিং অংশীদার নিয়োগ করার সময়, তাদের সম্পর্কে কঠিন প্রশ্ন জিজ্ঞাসা করুন:

- ট্র্যাক রেকর্ড: তাদের কি এন্টারপ্রাইজের সাথে কাজ করার দীর্ঘ ইতিহাস রয়েছে এবং তাদের নির্দিষ্ট প্রবিধান মেনে চলা সিস্টেমগুলি বিকাশ করছে?

- নিরাপত্তা প্রোটোকল এবং প্রসেস: তাদের ক্লায়েন্টদের ডেটা সুরক্ষিত করার জন্য তাদের কোন সিস্টেম আছে?

- সম্মতির ইতিহাস: সাইবার নিরাপত্তা বিধিগুলির কঠোর আনুগত্যের জন্য তারা কাদের সাথে কাজ করেছে? তাদের কি নিরাপত্তা ব্যর্থতার কোনো ইতিহাস আছে?

- খ্যাতি: তাদের ক্লায়েন্টরা তাদের সম্পর্কে কী বলছে? Clutch.co-এর মতো ওয়েবসাইটগুলিতে তাদের পর্যালোচনাগুলি দেখুন, যা আউটসোর্সিং অংশীদারদের মূল্যায়ন করে। তাদের কোনো পর্যালোচনা না থাকলে, আপনি আরও প্রতিষ্ঠিত প্রদানকারীর সাথে কাজ করতে চাইতে পারেন।

সম্ভাব্য বিক্রেতাদের যাচাই করার সময় আপনি যদি আপনার যথাযথ অধ্যবসায় করেন, তাহলে আপনি সহজেই একজন আউটসোর্সিং অংশীদার খুঁজে পেতে পারেন যিনি যোগ্য, এবং দায়িত্বশীল এবং আপনার ডেটা সুরক্ষিত রাখতে (এবং আপনার ব্যবসার অনুগত) তাদের ক্ষমতার মধ্যে সবকিছু করবেন।

উন্মুক্ত যোগাযোগ এবং সহযোগিতাকে উৎসাহিত করুন

একবার আপনি বিশ্বাস করতে পারেন এমন একজন অংশীদার খুঁজে পেলে, স্পষ্ট যোগাযোগ সাফল্যের চাবিকাঠি কারণ এমনকি সবচেয়ে প্রতিভাবান, দায়িত্বশীল দলগুলিও কম হতে পারে যদি যোগাযোগ অপর্যাপ্ত প্রমাণিত হয়।

নিম্নলিখিত নির্দেশিকাগুলি আপনাকে স্পষ্ট যোগাযোগ স্থাপনে সাহায্য করবে, যা আপনার সাফল্যের প্রতিটি উপাদানকে প্রভাবিত করবে- সম্মতি থেকে শুরু করে আপনি একসাথে তৈরি করা সফ্টওয়্যার পণ্যগুলির কার্যকারিতা পর্যন্ত৷

- শক্তিশালী ভাষা দক্ষতা: এমন একটি দলের সাথে কাজ করুন যারা আপনার অপারেটিং ভাষা উচ্চ স্তরের সাবলীলতার সাথে কথা বলে

- নিয়মিত সভা এবং আপডেট: প্রকল্প পরিচালকদের সাথে নিয়মিত দেখা করুন

- স্বচ্ছতা: নিশ্চিত করুন যে আপনার দল উন্নয়ন প্রক্রিয়ার প্রতিটি পর্যায়ে যেকোনো চ্যালেঞ্জ সম্পর্কে স্পষ্ট

- চটপটে এবং DevOps পদ্ধতিগুলি: এমনকি যদি আপনি আপনার প্রকল্পগুলিতে একটি চটপটে এবং DevOps পদ্ধতি গ্রহণ না করেন, তবে এই পদ্ধতিগুলির কেন্দ্রে নিয়মিত যোগাযোগের নীতিগুলি স্পষ্ট যোগাযোগ নিশ্চিত করতে সহায়তা করবে

JIRA এর মত প্রজেক্ট ম্যানেজমেন্ট টুল এবং আহা এর মত রোডম্যাপিং টুল ব্যবহার করা! প্রত্যেককে প্রজেক্টের পাখির দৃষ্টি দিতে পারে এবং সমস্যা হওয়ার আগে যোগাযোগের ফাঁক খুঁজে পেতে সাহায্য করতে পারে।

স্পষ্ট চুক্তি করুন

পরিষ্কার চুক্তি আদর্শ ব্যবসায়িক ব্যবস্থার জন্য তৈরি করে। এমনকি যখন উভয় পক্ষই সর্বোত্তম উদ্দেশ্য নিয়ে একটি চুক্তিতে প্রবেশ করে, সুলিখিত, আইনত বাধ্যতামূলক চুক্তি—সার্ভিস লেভেল এগ্রিমেন্ট (SLAs) থেকে নন-ডিসক্লোজার এগ্রিমেন্ট (NDAs)- সকলের স্বার্থ রক্ষা করে।

যখন সাইবার নিরাপত্তা এবং সম্মতির প্রয়োজনীয়তা পূরণের কথা আসে, তখন আপনার চুক্তিতে আপনার স্বার্থ রক্ষাকারী বিশদ ধারাগুলি অন্তর্ভুক্ত করা উচিত, যার মধ্যে রয়েছে:

- ডেটা সুরক্ষা ধারাগুলি যা প্রদানকারী আপনার (এবং আপনার ক্লায়েন্টদের) ডেটা সুরক্ষিত করার জন্য যে প্রচেষ্টা গ্রহণ করবে তার রূপরেখা দেয়

- বিক্রেতা অনুসরণ করবে যে সম্পূর্ণরূপে রূপরেখা নিরাপত্তা প্রোটোকল

- নিরাপত্তা লঙ্ঘনের ক্ষেত্রে দায়িত্ব

- বরাবরের মতো, ডটেড লাইনে সাইন ইন করার আগে আপনার অ্যাটর্নিদের মাধ্যমে সবকিছু চালান।

সফ্টওয়্যার বিকাশের প্রতিটি পর্যায়ে সুরক্ষা অনুশীলনগুলিকে একীভূত করুন

একটি সফ্টওয়্যার সিস্টেম লাইভ হওয়ার পরে খারাপ অভিনেতারা নিরাপত্তা গর্তের সন্ধান করবে বলে আমরা নিরাপত্তার কথা ভাবি। যাইহোক, উন্নয়ন প্রক্রিয়ার প্রতিটি পর্যায়ে নিরাপত্তার সর্বোত্তম অনুশীলনগুলি কার্যকর হয়৷ সর্বোপরি, মানুষ প্রতিটি পদক্ষেপে জড়িত, এবং প্রতিটি মানুষ (এবং প্রতিটি ডেটা স্থানান্তর) ব্যর্থতার একটি সম্ভাব্য বিন্দু প্রতিনিধিত্ব করে।

প্রতিটি পর্যায়ে নিরাপত্তা কীভাবে কার্যকর হয় তার একটি সংক্ষিপ্ত ভূমিকা এখানে।

- পরিকল্পনা কোম্পানির গোপনীয়তা সহ অত্যাবশ্যক তথ্য বিনিময়ের প্রবর্তন করে। কোম্পানির গোপনীয়তা রক্ষা করতে নিয়ন্ত্রিত ডকুমেন্টেশন ব্যবহার করতে ভুলবেন না।

- ডিজাইনে সংবেদনশীল তথ্যের আদান-প্রদানও জড়িত। ডিজাইনার হিসাবে ডেভেলপার এবং প্রকল্প পরিচালকের সাথে যোগাযোগ করে

- উন্নয়নের মধ্যে গুরুত্বপূর্ণ তথ্যের আদান-প্রদান অন্তর্ভুক্ত, বিশেষ করে যখন কন্টিনিউয়াস ইন্টিগ্রেশন/কন্টিনিউয়াস ডেভেলপমেন্ট (সিআই/সিডি) এর মতো অত্যন্ত সহযোগিতামূলক সিস্টেম ব্যবহার করা হয়। বিকাশকারীদের এক্সপোজার সীমিত করতে প্রতিষ্ঠিত পদ্ধতি অনুসরণ করতে হবে।

- পরীক্ষায় তথ্যের একটি বড় স্থানান্তরও জড়িত, বিশেষ করে যখন আপনি অফসাইট টেস্টিং টিমের সাথে কাজ করছেন। নিরাপদ সিস্টেমের মাধ্যমে সেই ডেটা স্থানান্তর করুন।

- স্থাপনার মধ্যে প্রায়ই নতুন ডেটা সেন্টার এবং ডেটা উত্স প্রবর্তন জড়িত থাকে এবং খারাপ অভিনেতারা পরিবর্তনের সময়কালে দুর্বলতাগুলিকে কাজে লাগানোর চেষ্টা করতে পারে।

- পেশাদার দিকনির্দেশনা এবং সুরক্ষার জন্য একটি DevSecOps পদ্ধতির সাথে সঠিক পরিকল্পনা, আপনার সফ্টওয়্যার উন্নয়ন কাঠামোর প্রতিটি উপাদানে নিরাপত্তা সংহত করে ঝুঁকি কমাতে সাহায্য করতে পারে।

মালিকানা বাড়ানোর জন্য দায়িত্বগুলি স্থাপন করুন

সফটওয়্যার ডেভেলপমেন্টের ক্ষেত্রে মালিকানা বরাদ্দ করা সাইবার নিরাপত্তার চাবিকাঠি। অন্য কথায়, বিভিন্ন ভূমিকা অবশ্যই নিরাপত্তা হুমকির সাথে সম্পর্কিত নির্দিষ্ট কাজের মালিক হতে হবে। মালিকানা ব্যতীত, “অর্থ পাস করা” এবং অনুমান করা সহজ যে অন্য কেউ প্রক্রিয়াটির একটি প্রদত্ত উপাদানের জন্য ঝুঁকি পরিচালনার যত্ন নেবে।

যেহেতু যেকোন সিস্টেমে বিভিন্ন উপাদান রয়েছে, তাই প্রতিটি উপাদানে (যেমন, ডেটা স্থানান্তর, এনক্রিপ্ট করা যোগাযোগ, স্থাপনা) বিভিন্ন মালিককে নিয়োগ করা হবে। শেষ পর্যন্ত, যাইহোক, কাউকে সামগ্রিক নিরাপত্তা কৌশল তত্ত্বাবধান করতে হবে। আদর্শভাবে, এটি এমন কেউ হবে যার বছরের পর বছর ধরে নিরাপত্তা ঝুঁকি পরিচালনা করার অভিজ্ঞতা রয়েছে।

মানের মান এবং কেপিআই নির্ধারণ করুন

সাইবার নিরাপত্তার ক্ষেত্রে, আপনি যা পরিমাপ করেন না তা পরিচালনা করা অসম্ভব। এখানেই কী পারফরম্যান্স ইন্ডিকেটর (KPIs) চলে আসে—মেট্রিক্স যা আপনার সাফল্যকে (বা এর অভাব) স্পষ্টভাবে তুলে ধরে। সাইবার নিরাপত্তার জন্য কেপিআই এর মধ্যে থাকতে পারে:

- কোড কভারেজ

- দুর্বলতা

- বাগ ফিক্স রেট

নিরাপত্তা অপ্টিমাইজ করার সাথে সম্পর্কিত অন্য কিছু

নেট সলিউশনে, আমরা কোয়ালিটি অ্যাসুরেন্স (QA) কে গুরুত্ব সহকারে নিই, বিশেষ করে যেহেতু এটি সাইবার নিরাপত্তার সাথে সম্পর্কিত। আমরা একটি DevSecOps পদ্ধতি ব্যবহার করি যা নিরাপত্তা ঝুঁকি কমাতে এবং যা কাজ করে তা দ্বিগুণ করতে ডেটা-চালিত।

নিয়মিত অডিট এবং মূল্যায়ন চালান

নিয়মিত সাইবার সিকিউরিটি অডিট আপনাকে আপনার প্রচেষ্টার দুর্বলতাগুলি মূল্যায়ন করতে এবং সেগুলির সমাধান করতে সহায়তা করে। আপনি চালাতে পারেন এমন সাধারণ অডিট এবং পরীক্ষাগুলির মধ্যে রয়েছে:

- অনুপ্রবেশ পরীক্ষা

- কোড পর্যালোচনা

- কনফিগারেশন অডিট

- কমপ্লায়েন্স অডিট

- ঝুঁকি মূল্যায়ন অডিট

ক্রমাগত মনিটরিং আপনাকে আপনার দুর্বলতা, কমপ্লায়েন্স ফাঁক এবং উদ্বেগের অন্যান্য ক্ষেত্রগুলির একটি বাস্তবসম্মত চেহারা দেবে যাতে আপনি সেগুলি সমাধান করতে পারেন।

শক্তিশালী প্রমাণীকরণ প্রক্রিয়া প্রয়োগ করুন

সাবধানে বিবেচনা করা প্রমাণীকরণ সিস্টেম ছাড়া কোন সিস্টেম সত্যিই নিরাপদ নয়। প্রকৃতপক্ষে, কিছু কিছু শিল্পের অতিরিক্ত প্রমাণীকরণ পদক্ষেপ প্রয়োজন, যেমন মাল্টি-ফ্যাক্টর প্রমাণীকরণ (MFA), আইনি বিধি মেনে চলার জন্য।

এমএফএ হল এমন একটি প্রক্রিয়া যার সাথে আমরা সবাই এই সময়ে পরিচিত, এমনকি যদি আমরা এটি নামে না জানি। যখন আমরা একটি অজানা ডিভাইস বা ওয়াইফাই নেটওয়ার্ক থেকে একটি ব্যাঙ্কিং বা ক্রেডিট কার্ড অ্যাকাউন্টে লগ ইন করি, তখন আমাদের সেল ফোনে পাঠ্যের মাধ্যমে পাঠানো বা একটি ইমেল ঠিকানায় পাঠানো একটি কোড প্রবেশ করানো হয়।

ইউএস ফেডারেল ট্রেড কমিশন (FTC) গ্রাহকরা যখন অজানা ডিভাইস থেকে তাদের অ্যাকাউন্টে লগ ইন করে তখন মাল্টি-ফ্যাক্টর আইডেন্টিফিকেশনের প্রয়োজন শুরু করেছে। এবং যদিও MFA বর্তমানে HIPAA সম্মতির জন্য প্রয়োজন হয় না, এটি রোগীর ডেটা রক্ষায় সহায়ক।

জায়গায় একটি ঘটনা প্রতিক্রিয়া পরিকল্পনা আছে

আপনি যদি ডেটা লঙ্ঘন বা অন্য কোনও সাইবার নিরাপত্তা ঘটনার সম্মুখীন হন তবে প্রস্তুত থাকুন। মোকাবেলা করার জন্য একটি পরিষ্কার পরিকল্পনা নিয়ে আসুন:

- সমস্যা সনাক্তকরণ

- হুমকি নিয়ন্ত্রণ

- হুমকি নির্মূল

- ডেটা ক্ষতি পুনরুদ্ধার এবং ক্ষতি কমাতে পুনরুদ্ধার

স্পষ্টভাবে আপনার প্রতিক্রিয়া পরিকল্পনার সঠিক পদ্ধতির রূপরেখা, যোগাযোগের চ্যানেলগুলি, ভূমিকা পালন করা এবং জড়িত প্রত্যেকের দায়িত্বগুলি লক্ষ করুন।

কর্মীদের প্রশিক্ষণের উপর জোর দিন

নিরাপত্তা পদ্ধতির গুরুত্ব সম্পর্কে শুধুমাত্র আপনার আইটি কর্মীদের নয়, আপনার সমগ্র কোম্পানিকে শিক্ষিত করা গুরুত্বপূর্ণ। প্রকৃতপক্ষে, আইটি পেশাদাররা প্রায়শই কীভাবে হুমকিগুলি চিহ্নিত করতে এবং মোকাবেলা করতে হয় সে সম্পর্কে সচেতন, গড় কর্মচারীর ধারণা নেই যে কিছু সন্দেহজনক।

আপনার কর্মীদের সাধারণ হুমকির বিষয়ে শিক্ষিত করুন, যেমন ফিশিং প্রচেষ্টা। তাদের ইমেল ঠিকানাগুলি সাবধানে দেখার জন্য উত্সাহিত করুন, কখনই পাসওয়ার্ড দেবেন না, সন্দেহজনক লিঙ্কগুলিতে ক্লিক করা এড়ান এবং অত্যন্ত যত্ন সহকারে সংবেদনশীল ডেটা পরিচালনা করুন৷